Ciberataques subacuáticos: Vulnerabilidades en sistemas de transporte submarino

¡Bienvenidos a CyberProtegidos! En nuestra web encontrarás una amplia biblioteca de recursos sobre ciberseguridad, dedicada a salvaguardar tu integridad digital. En esta ocasión, te presentamos un artículo titulado "Ciberataques subacuáticos: Vulnerabilidades en sistemas de transporte submarino". En él, exploraremos la importancia de la ciberseguridad en estos sistemas y analizaremos las vulnerabilidades existentes. También te mostraremos los diferentes tipos de ciberataques subacuáticos y te daremos consejos sobre prevención y protección. ¡Sigue leyendo y descubre cómo mantener tu seguridad en el ciberespacio!

- Introducción

- Importancia de la ciberseguridad en sistemas de transporte submarino

- Impacto de los ciberataques en la infraestructura crítica

- Vulnerabilidades en sistemas de transporte submarino

- Tipos de ciberataques subacuáticos

- Prevención y protección contra ciberataques subacuáticos

-

Preguntas frecuentes

- 1. ¿Cuáles son las principales vulnerabilidades en los sistemas de transporte submarino?

- 2. ¿Qué tipo de ciberataques pueden afectar a los sistemas de transporte submarino?

- 3. ¿Qué medidas se pueden tomar para proteger los sistemas de transporte submarino?

- 4. ¿Cuál es el impacto potencial de un ciberataque en los sistemas de transporte submarino?

- 5. ¿Existen regulaciones o normativas específicas para proteger los sistemas de transporte submarino?

- Conclusion

Introducción

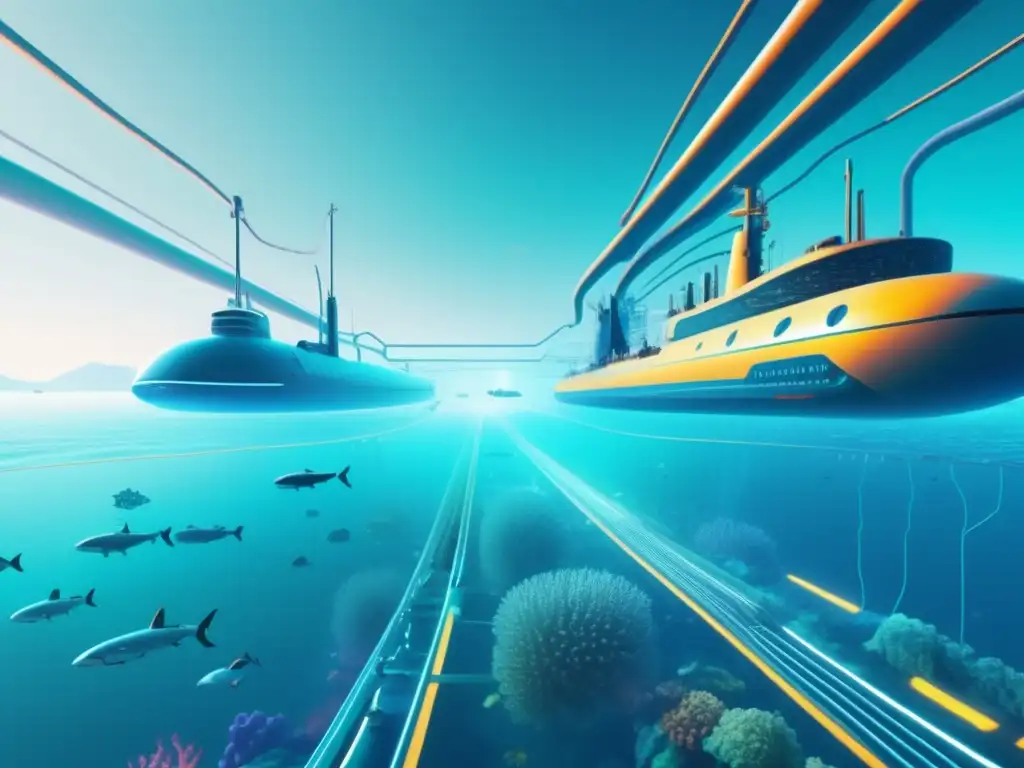

En la era digital en la que vivimos, la ciberseguridad se ha convertido en un tema de vital importancia. Los avances tecnológicos han traído consigo una serie de amenazas y vulnerabilidades que afectan a diferentes sectores, incluyendo los sistemas de transporte submarino. Estos sistemas son fundamentales para la comunicación global, ya que permiten la transmisión de datos a través de cables submarinos que conectan continentes y países.

Los ciberataques subacuáticos son aquellos que se dirigen específicamente a los sistemas de transporte submarino. Estos ataques pueden tener consecuencias devastadoras, ya que comprometen la integridad y confidencialidad de la información que se transmite a través de estos cables. Además, pueden interrumpir el funcionamiento de los sistemas de comunicación, afectando no solo a empresas y organizaciones, sino también a los usuarios finales.

Exploraremos en detalle qué son los ciberataques subacuáticos, las vulnerabilidades a las que están expuestos los sistemas de transporte submarino y las medidas que se pueden tomar para protegerse contra estos ataques.

¿Qué son los ciberataques subacuáticos?

Los ciberataques subacuáticos son aquellos que se llevan a cabo específicamente en los sistemas de transporte submarino. Estos sistemas consisten en cables submarinos que se extienden a lo largo de los océanos y mares, y son utilizados para transmitir datos a largas distancias. Estos cables son vitales para la comunicación global, ya que permiten el intercambio de información entre continentes y países.

Los ciberataques subacuáticos pueden tener diferentes objetivos. Algunos atacantes buscan acceder y robar información confidencial, como datos empresariales o información personal de usuarios. Otros pueden tener como objetivo interrumpir el funcionamiento de los sistemas de comunicación, causando daños económicos y afectando a la sociedad en general.

Estos ataques pueden llevarse a cabo a través de diferentes métodos, como la interceptación de señales, la inyección de código malicioso en los cables o la manipulación de los sistemas de enrutamiento. Los ciberdelincuentes utilizan técnicas sofisticadas para llevar a cabo estos ataques, aprovechando las vulnerabilidades de los sistemas de transporte submarino.

Importancia de la ciberseguridad en sistemas de transporte submarino

La ciberseguridad en sistemas de transporte submarino es de vital importancia debido a los riesgos y amenazas que enfrentan estos sistemas. Los cables submarinos son utilizados para la transmisión de datos a través de los océanos, y su seguridad es fundamental para garantizar la comunicación global y el funcionamiento de la economía digital.

Los sistemas de transporte submarino están expuestos a diversos riesgos y amenazas cibernéticas. Los ciberataques pueden tener como objetivo comprometer la integridad y confidencialidad de los datos transmitidos a través de estos cables, lo que podría tener consecuencias graves en términos de seguridad nacional, económica y de privacidad. Además, un ataque exitoso podría interrumpir el funcionamiento de las comunicaciones globales y afectar a sectores críticos como las finanzas, el comercio internacional y la infraestructura energética.

Entre las amenazas más comunes a los sistemas de transporte submarino se encuentran el secuestro de cables, el espionaje cibernético y los ataques de denegación de servicio (DDoS). Estos ataques pueden llevarse a cabo tanto por actores estatales como por grupos criminales o individuos con conocimientos avanzados en ciberseguridad. Por lo tanto, es crucial implementar medidas de seguridad sólidas para proteger estos sistemas y garantizar su funcionamiento seguro y confiable.

Impacto de los ciberataques en la infraestructura crítica

Los ciberataques en la infraestructura crítica, como los sistemas de transporte submarino, pueden tener un impacto significativo en la sociedad y la economía. La interrupción de los servicios de comunicación global podría afectar no solo a las empresas y gobiernos, sino también a los ciudadanos comunes que dependen de la conectividad para diversas actividades, como el acceso a la información, el comercio electrónico y la comunicación con familiares y amigos en otros países.

Además, los ciberataques en sistemas de transporte submarino pueden tener consecuencias graves en términos de seguridad nacional. Los cables submarinos son esenciales para la comunicación militar y de inteligencia, y su compromiso podría permitir a actores maliciosos acceder a información confidencial o incluso manipularla para obtener ventajas estratégicas.

En el ámbito económico, los ciberataques en sistemas de transporte submarino podrían tener un impacto significativo en el comercio internacional. La interrupción de las comunicaciones globales podría afectar las cadenas de suministro, retrasar la entrega de mercancías y generar costos adicionales para las empresas. Además, la pérdida de confianza en la seguridad de estos sistemas podría provocar una disminución en la inversión y el desarrollo de nuevas infraestructuras de comunicación.

Vulnerabilidades en sistemas de transporte submarino

Conexiones de red y su susceptibilidad a ciberataques

En los sistemas de transporte submarino, las conexiones de red desempeñan un papel fundamental en el funcionamiento y la comunicación entre los diferentes componentes. Sin embargo, estas conexiones también pueden ser vulnerables a ciberataques si no se implementan las medidas de seguridad adecuadas.

Uno de los principales riesgos asociados a las conexiones de red submarinas es la interceptación de datos. Los ciberdelincuentes pueden aprovechar las vulnerabilidades en los protocolos de comunicación o incluso infiltrarse en los cables que transmiten la información, lo que les permite acceder a datos confidenciales o incluso manipularlos.

Para mitigar estos riesgos, es fundamental implementar protocolos de seguridad robustos y realizar auditorías regulares de seguridad para identificar posibles vulnerabilidades. Además, es esencial contar con sistemas de detección y respuesta ante intrusiones que permitan detectar y neutralizar cualquier intento de ciberataque.

Protocolos de seguridad utilizados en sistemas de transporte submarino

En los sistemas de transporte submarino, se utilizan diversos protocolos de seguridad para proteger la integridad de los datos y garantizar la confidencialidad de la información transmitida.

Uno de los protocolos más comunes es el Protocolo de Seguridad de Internet (IPSec), que proporciona autenticación, integridad y confidencialidad a los paquetes de datos que se transmiten a través de la red submarina. Además, se suelen utilizar protocolos de encriptación como el Secure Sockets Layer (SSL) o el Transport Layer Security (TLS) para proteger la comunicación entre los diferentes nodos.

Es importante destacar que la implementación correcta de estos protocolos de seguridad es fundamental para garantizar la protección de los sistemas de transporte submarino. Cualquier fallo en la configuración o en la gestión de claves puede comprometer la seguridad de la red y permitir el acceso no autorizado a los datos transmitidos.

Los sistemas de transporte submarino también están expuestos a ataques físicos y de ingeniería social, que pueden comprometer su seguridad y funcionamiento.

En el caso de los ataques físicos, los ciberdelincuentes pueden intentar dañar los cables submarinos o interferir con su funcionamiento, lo que puede interrumpir la comunicación y afectar a los servicios que dependen de estos sistemas.

Por otro lado, los ataques de ingeniería social pueden involucrar el engaño de personal autorizado para obtener acceso no autorizado a los sistemas de transporte submarino. Los ciberdelincuentes pueden utilizar técnicas de manipulación psicológica o enviar correos electrónicos de phishing para obtener información confidencial o introducir malware en la red submarina.

Para mitigar estos riesgos, es esencial implementar medidas de seguridad física, como la protección de los cables submarinos y la vigilancia constante de los puntos de acceso. Además, es fundamental concienciar al personal autorizado sobre las técnicas de ingeniería social y proporcionar formación en seguridad de la información para evitar caer en trampas o revelar información confidencial a personas no autorizadas.

Tipos de ciberataques subacuáticos

Ataques de denegación de servicio (DDoS) en sistemas de transporte submarino

Los ataques de denegación de servicio (DDoS) son una forma común de ciberataque que busca saturar los recursos de un sistema objetivo, impidiendo su funcionamiento normal. En el caso de los sistemas de transporte submarino, estos ataques pueden tener consecuencias devastadoras.

Imaginemos un cable submarino que transporta datos críticos para una empresa o incluso para un país entero. Si este cable es víctima de un ataque DDoS, la saturación de tráfico puede provocar la interrupción del servicio, dejando a la empresa o al país sin comunicaciones vitales.

Es importante destacar que estos ataques pueden ser realizados tanto por actores maliciosos externos como por empleados o ex empleados descontentos. Por lo tanto, es fundamental implementar medidas de seguridad adecuadas, como firewalls y sistemas de detección y mitigación de ataques DDoS, para proteger los sistemas de transporte submarino.

Ataques de interceptación de datos en sistemas de transporte submarino

Los ataques de interceptación de datos son otra forma de ciberataque que puede afectar a los sistemas de transporte submarino. Estos ataques buscan acceder y robar información confidencial que se está transmitiendo a través de los cables submarinos.

Imaginemos que una empresa está transmitiendo información financiera confidencial a través de un cable submarino. Si un atacante logra interceptar esa información, puede utilizarla para obtener ventajas competitivas, extorsionar a la empresa o incluso cometer fraudes financieros.

Para proteger los sistemas de transporte submarino contra este tipo de ataques, es fundamental implementar técnicas de cifrado y autenticación fuertes. Además, es importante realizar auditorías de seguridad periódicas para detectar posibles vulnerabilidades y corregirlas a tiempo.

Ataques de manipulación de datos en sistemas de transporte submarino

Por último, los ataques de manipulación de datos son una forma de ciberataque que busca alterar la información transmitida a través de los sistemas de transporte submarino. Estos ataques pueden tener consecuencias graves, ya que la información manipulada puede llevar a decisiones erróneas o incluso poner en peligro la seguridad de las personas.

Imaginemos un sistema de control de tráfico marítimo que utiliza datos transmitidos a través de cables submarinos para tomar decisiones sobre la navegación de barcos. Si un atacante logra manipular esos datos, puede provocar colisiones entre barcos o incluso causar accidentes marítimos.

Para protegerse contra estos ataques, es fundamental implementar mecanismos de autenticación y verificación de la integridad de los datos transmitidos. Además, es importante contar con sistemas de detección de anomalías que puedan identificar posibles manipulaciones de datos y tomar medidas para corregirlas.

Prevención y protección contra ciberataques subacuáticos

Implementación de firewalls y sistemas de detección de intrusiones

Una de las medidas más efectivas para proteger los sistemas de transporte submarino contra los ciberataques es la implementación de firewalls y sistemas de detección de intrusiones. Los firewalls actúan como una barrera entre la red interna y externa, permitiendo el acceso solo a usuarios autorizados y bloqueando cualquier intento de acceso no autorizado. Estos dispositivos examinan el tráfico de red y aplican reglas de seguridad para prevenir ataques.

Por otro lado, los sistemas de detección de intrusiones monitorean constantemente el tráfico de red en busca de patrones o comportamientos sospechosos. Utilizan algoritmos y firmas para identificar posibles amenazas y alertar al administrador del sistema. Estos sistemas pueden ser configurados para bloquear automáticamente cualquier intento de intrusión y tomar medidas correctivas de manera inmediata.

Es importante destacar que la efectividad de estos mecanismos de seguridad depende de la actualización constante de sus reglas y firmas. Por lo tanto, es fundamental contar con un equipo de seguridad dedicado a monitorear y actualizar estos sistemas de manera regular, asegurando así una protección continua y eficiente contra los ciberataques subacuáticos.

Encriptación de datos en sistemas de transporte submarino

La encriptación de datos es otro aspecto crucial en la protección de los sistemas de transporte submarino contra los ciberataques. La encriptación consiste en convertir la información en un formato ilegible para cualquier persona que no posea la clave de desencriptación. De esta manera, incluso si un atacante logra interceptar los datos, no podrá acceder a su contenido.

La encriptación se puede implementar en diferentes niveles, desde el cifrado de los datos en tránsito hasta el cifrado de los datos almacenados en los sistemas. Es recomendable utilizar algoritmos de encriptación robustos y de última generación, que sean capaces de resistir los intentos de descifrado por parte de los ciberdelincuentes.

Además, es importante establecer políticas de gestión de claves seguras, que garanticen que las claves de encriptación se mantengan protegidas y solo sean accesibles para personal autorizado. De esta manera, se asegura que solo las partes legítimas puedan acceder a los datos encriptados y se evita la exposición de información sensible a posibles ataques.

Programas de concientización y capacitación en ciberseguridad

La educación y la concientización en ciberseguridad son fundamentales para prevenir los ciberataques subacuáticos en los sistemas de transporte submarino. Los programas de concientización y capacitación pueden ayudar a sensibilizar a los empleados y usuarios sobre las amenazas cibernéticas y enseñarles las mejores prácticas de seguridad.

Estos programas pueden incluir la capacitación en la identificación de correos electrónicos de phishing, el uso seguro de contraseñas, la protección de información confidencial y la detección de comportamientos sospechosos en la red. Además, es importante fomentar una cultura de seguridad cibernética en la organización, donde todos los miembros sean responsables de proteger la integridad de los sistemas de transporte submarino.

Es recomendable realizar evaluaciones periódicas de la efectividad de estos programas, a través de pruebas de phishing simuladas o ejercicios de respuesta a incidentes. De esta manera, se pueden identificar áreas de mejora y fortalecer la seguridad de los sistemas ante los posibles ciberataques subacuáticos.

Preguntas frecuentes

1. ¿Cuáles son las principales vulnerabilidades en los sistemas de transporte submarino?

Las principales vulnerabilidades en los sistemas de transporte submarino incluyen la falta de encriptación de datos, la exposición a ataques físicos y la falta de supervisión y control adecuados.

2. ¿Qué tipo de ciberataques pueden afectar a los sistemas de transporte submarino?

Los sistemas de transporte submarino pueden ser vulnerables a ataques de denegación de servicio (DDoS), interceptación de datos y sabotaje físico.

3. ¿Qué medidas se pueden tomar para proteger los sistemas de transporte submarino?

Para proteger los sistemas de transporte submarino, es importante implementar encriptación de datos, utilizar tecnologías de detección de intrusiones y contar con un monitoreo constante de los sistemas.

4. ¿Cuál es el impacto potencial de un ciberataque en los sistemas de transporte submarino?

Un ciberataque en los sistemas de transporte submarino puede interrumpir las comunicaciones y la transmisión de datos, afectando la seguridad y la integridad de las operaciones en el ciberespacio.

5. ¿Existen regulaciones o normativas específicas para proteger los sistemas de transporte submarino?

Aunque no existen regulaciones específicas para los sistemas de transporte submarino, las organizaciones pueden seguir estándares de ciberseguridad como ISO 27001 y NIST SP 800-53 para garantizar la protección de sus sistemas.

Conclusion

La ciberseguridad en los sistemas de transporte submarino es un tema de vital importancia en la actualidad. Hemos analizado las vulnerabilidades que existen en estos sistemas y los diferentes tipos de ciberataques subacuáticos a los que están expuestos. Es evidente que la protección contra estos ataques es fundamental para garantizar la seguridad de las infraestructuras y la continuidad de los servicios.

Es imprescindible que las empresas y organizaciones encargadas de la gestión de sistemas de transporte submarino tomen medidas preventivas y de protección adecuadas. Esto incluye la implementación de protocolos de seguridad robustos, la formación y concienciación del personal, así como la colaboración con expertos en ciberseguridad.

En un mundo cada vez más conectado, los ciberataques subacuáticos representan una amenaza real y creciente. No podemos permitirnos ignorar esta realidad y debemos actuar de manera proactiva para proteger nuestros sistemas de transporte submarino. La inversión en ciberseguridad es una inversión en la protección de nuestras infraestructuras críticas y en la salvaguarda de la integridad de nuestras comunicaciones submarinas.

¡Únete a nuestra comunidad y protejamos juntos el mundo digital!

Querido lector, queremos agradecerte por ser parte de nuestra comunidad en CyberProtegidos. Tu apoyo y compromiso son fundamentales para seguir creciendo y compartiendo contenido de calidad sobre seguridad digital.

Te invitamos a compartir nuestro contenido en tus redes sociales para que juntos podamos llegar a más personas y concientizar sobre la importancia de protegernos en el mundo virtual. Recuerda que cada vez que compartes, estás ayudando a construir una comunidad más fuerte y segura.

Exploremos juntos más temas apasionantes relacionados con ciberseguridad en nuestra web, donde encontrarás artículos, guías y consejos prácticos para proteger tus datos y mantener tu privacidad en línea. Tu participación activa, comentarios y sugerencias son vitales para seguir creciendo y mejorando nuestro contenido. ¡Queremos escucharte!

Ciberataques en tiempo real: Estrategias para la detección y respuesta rápida en el sector transporte

Ciberataques en tiempo real: Estrategias para la detección y respuesta rápida en el sector transporte Ciberguerra: Protegiendo los Activos Energéticos de Amenazas Nacionales e Internacionales

Ciberguerra: Protegiendo los Activos Energéticos de Amenazas Nacionales e Internacionales Ciberpiratería en los mares: Cómo defenderse de ataques a sistemas de comunicación marítima

Ciberpiratería en los mares: Cómo defenderse de ataques a sistemas de comunicación marítimaSi quieres conocer otros artículos parecidos a Ciberataques subacuáticos: Vulnerabilidades en sistemas de transporte submarino puedes visitar la categoría Ciberataques a sistemas de transporte.

Deja una respuesta

Articulos relacionados: